Van de gelegenheidsfraudeur tot de doorgewinterde beroepsfraudeur, ze proberen allemaal de digitale sporen van hun frauduleuze handelingen te verbergen. In dit artikel bespreek ik de meest voorkomende anti-forensische technieken die worden gebruikt bij financiële fraude en hoe je ze kunt herkennen. Het artikel is meer technisch van aard en bedoeld voor onder meer forensisch accountants, juristen, IT-managers en compliance- en riskmanagers.

Manipulatie van logbestanden

Oftewel het proberen te herschrijven van de digitale tijdlijn. Al sinds de begindagen van de kantoorautomatisering proberen fraudeurs logbestanden te verwijderen of te manipuleren. Dit gebeurt met name om sporen van frauduleuze transacties te vernietigen of in ieder geval minder zichtbaar te maken. Denk hierbij aan het manipuleren of zelfs compleet verwijderen van de auditlogs van boekhoudsoftware of logingeschiedenis van bankportalen en VPN verbindingen.

Hoe te herkennen:

- Inconsistenties of ontbrekende gegevens in log- en toegangsbestanden. Bijvoorbeeld gewiste Windows Event Logs of Remote Access logbestanden.

- Externe inlogpogingen, al dan niet succesvol, vanuit onlogische locaties en computers, op afwijkende tijdstippen of vanuit verdachte landen.

- Onlogische vragen aan de IT-afdeling over specifieke audit- en veiligheidsmaatregelen. Hieronder vallen ook de ‘asking for a friend‘ vragen over hoe lang bepaalde logbestanden of audit trail gerelateerde informatie bewaard blijft.

- Timestamps die niet overeenkomen met de feitelijke zogenoemde MAC timestamps. De MAC timestamps geven tot in detail aan wanneer een bepaald bestand is gewijzigd (Modified), geopend (Accessed) en gecreëerd (Created).

- Met uitzondering van de ‘asking for a friend‘ gerelateerde vragen, laten alle hier genoemde situaties digitale sporen achter. Deze zijn met een digitaal forensisch onderzoek relatief eenvoudig te onderkennen en meestal onweerlegbaar te onderbouwen.

Versleutelen van bestanden en opslagmedia

Ook financiële fraude vergt een sluitende administratie. Het erop nahouden van een sluitende dubbele boekhouding blijkt in de praktijk echter niet eenvoudig. De gemiddelde fraudeur heeft meestal niet de kennis van bijvoorbeeld een registeraccountant. Boekhoudkundige fouten zijn daarom snel gemaakt en kunnen leiden tot ontdekking van de fraude.

Met het toegenomen gebruiksgemak van encryptiesoftware is versleuteling van de malafide administratie een voor de hand liggende keuze. Encryptie wordt dan ook veelvuldig gebruikt om frauduleuze administraties of transacties te verbergen.

Nog steeds populair is ook de klassieker waarbij de frauduleuze boekhouding wordt opgeslagen als bijlage bij een concept e-mail bericht. Deze wordt dan in de draft folder van een online e-mail provider bewaard. Vaak worden hiervoor de meer op privacy gerichte ‘zero knowledge‘ e-mail providers gebruikt die standaard alle e-mail gerelateerde data binnen hun infrastructuur versleutelen.

Hoe te herkennen:

- Relatief grote bestanden met onbekende bestandsformaten en extensies zoals .hc en .tc. Dit zijn de bestandsformaten van respectievelijk VeraCrypt en TrueCrypt containers. Andere bestandsformaten die indicatief zijn voor versleutelde data zijn .asc, gebruikt door GnuPG en .aes, voor bestanden versleuteld met het Advanced Encryption Standard algoritme.

- Hoge entropiewaarden en dat leg ik even nader uit. De entropiewaarde is een natuurkundig begrip dat letterlijk de mate van wanorde of onvoorspelbaarheid van een bepaalde hoeveelheid data aangeeft. Binnen de context van digitaal forensisch onderzoek geeft het een indicatie van de mate van ongestructureerdheid of onvoorspelbaarheid van data. Hoe hoger de mate van ongestructureerdheid, hoe hoger de kans dat het om versleutelde data gaat.

- Bij een entropiewaarde van nul is de data volledig voorspelbaar en is er een zeer lage kans dat er encryptiealgoritmen zijn toegepast. Een entropiewaarde van 3 tot 5 is sterk indicatief voor normale tekstbestanden, met wederom een relatief lage kans op encryptie. Echter, bij een entropiewaarde van 7 tot 8 is de data zeer onvoorspelbaar en ongestructureerd. Er is dan een hoge tot zeer hoge kans dat er encryptie is toegepast. De hoogste entropiewaarde die kan worden toegekend is 8 en is gerelateerd aan het aantal bits (8) binnen 1 byte dat als onvoorspelbaar is aangemerkt.

Samenvattend:

- Een lage entropiewaarde betekent dat de data veel herhaling of patronen bevat. Dit is indicatief en het normaalbeeld voor bijvoorbeeld e-mail berichten, tekstbestanden of spreadsheets. Deze bestanden hebben in de regel een entropiewaarde van 1,5 tot 4.

- Een hoge entropiewaarde betekent dat de data erg willekeurig lijkt en nauwelijks tot geen patronen heeft. Dit is sterk indicatief voor versleutelde bestanden en sterk gecomprimeerde bestanden. Deze bestanden hebben in de regel een entropiewaarde van boven de 7. De gemiddelde entropiewaarde van een willekeurig ZIP-bestand is 7,9 en een met AES versleuteld bestand zelfs 7,999.

Het versleutelen van data is momenteel 1 van de meest gebruikte anti-forensische technieken bij financiële fraude. Met digitaal forensisch onderzoek of e-Discovery onderzoek is het gebruik van encryptie is relatief eenvoudig te onderkennen. Decryptie vergt echter diepgaander onderzoek en soms is enorme rekenkracht nodig voor het ongedaan maken van de cryptografische beveiliging. Bijvoorbeeld wanneer de digitaal forensisch onderzoeker niet de beschikking heeft over de gebruikte encryptiesleutels.

Gebruik van steganografie

Het verstoppen van data in andere data, bijvoorbeeld afbeeldingen. Hierbij worden de frauduleuze bescheiden verstopt in ogenschijnlijk onschuldige grafische bestanden of audio-bestanden.

Steganografie werd tot een jaar of 10 geleden veel gebruikt maar de laatste jaren is het gebruik ervan enigszins afgenomen. Dit komt met name doordat encryptietoepassingen gebruikersvriendelijker zijn geworden en er diverse softwaretoepassingen op de markt zijn gekomen die steganografie-patronen kunnen herkennen. Het risico op ontdekking is bij gebruik van steganografie hoger dan bij het gebruik van encryptie. Sommige steganografie-producten maken tevens gebruik van encryptie maar lang niet allemaal.

Hoe te herkennen:

- Afbeeldingen of audiobestanden met abnormale bestandsgrootte.

- Door gebruik van specifieke softwareapplicaties voor het detecteren van steganografische structuren.

- Digitale sporen van softwareapplicaties voor het toepassen van steganografie.

- Bestanden zonder duidelijke metadata of met niet gangbare compressie.

Het onderkennen van steganografie is tegenwoordig eenvoudiger dan een aantal jaren geleden. Zelfs een digitaal forensisch onderzoek of e-Discovery onderzoek van beperkte omvang zal relatief succesvol zijn in het geautomatiseerd onderkennen van steganografie. Indien de verborgen informatie ook versleuteld is, dan is de situatie anders.

Pseudo-identiteiten en offshore-entiteiten

De meer professionele of beroepsfraudeurs maken graag gebruik van pseudo-identiteiten en buitenlandse rechtspersonen om dubieuze financiële transacties te verbergen. Om de fraude te faciliteren worden bedrijfsstructuren opgezet via offshore-entiteiten in landen of jurisdicties met gebrekkige informatie-uitwisseling met buitenlandse overheden en opsporingsinstanties. Deze bedrijven hebben zogenoemde nominee directeuren waardoor de uiteindelijke begunstigde via trustconstructies buiten beeld blijft.

De feitelijke frauduleuze activiteiten worden vervolgens uitgevoerd door de inzet van katvangers. Deze staan meestal geregistreerd als bestuurders van de lokaal opgerichte rechtspersonen. Katvangers zijn vaak kwetsbare personen die via het darknet of social media worden gerekruteerd. In vergelijking met de uiteindelijke begunstigden ontvangen katvangers slechts een zeer bescheiden vergoeding voor criminele activiteiten met een hoog risico.

Praktijkvoorbeeld:

De lokale rechtspersonen genereren fictieve facturen voor de levering van bijvoorbeeld consumentenelektronica. De goederen bestaan echter niet of worden niet fysiek verplaatst. De katvangers dienen vervolgens btw-aangiften in waarin ze aftrek van voorbelasting claimen of facturen produceren waarop btw is vermeld die nooit is afgedragen. Na (voorlopige) betaling door de belastingdienst wordt het geld via schijntransacties doorgestuurd naar de offshore-rekeningen of entiteiten in het buitenland.

De frauduleus verkregen opbrengsten worden veelal als cryptovaluta geanonimiseerd of via offshore banken doorgesluisd naar accounts van trustkantoren in het buitenland.

Hoe te herkennen:

- Recent geregistreerde domeinnamen en rechtspersonen.

- Bestuurders die op het eerste gezicht geen enkele ervaring lijken te hebben met bedrijfsvoering en die meestal niet zelf communiceren.

- Sporen van gebruik van cryptovaluta en dan met name de privacycoins zoals Monero en Zcash.

- Sporen van VPN of TOR inlogpogingen die op basis van een timestampanalyse synchroon lijken te lopen met verdachte financiële transacties.

- Facturen op naam van buitenlandse bedrijven in offshore locaties, met bankrekeningen in derde landen en contactgegevens op basis van anonieme e-mailadressen en telefoonnummers.

Met zowel digitaal forensisch onderzoek als e-Discovery onderzoek kan een herkomstanalyse worden gemaakt van geïdentificeerde documenten, e-mail correspondentie en andere digitale communicatie. Hiermee kan de gebruikte digitale infrastructuur zoals geregistreerde domeinnamen worden geïdentificeerd en aan de betrokken personen of organisaties worden gekoppeld.

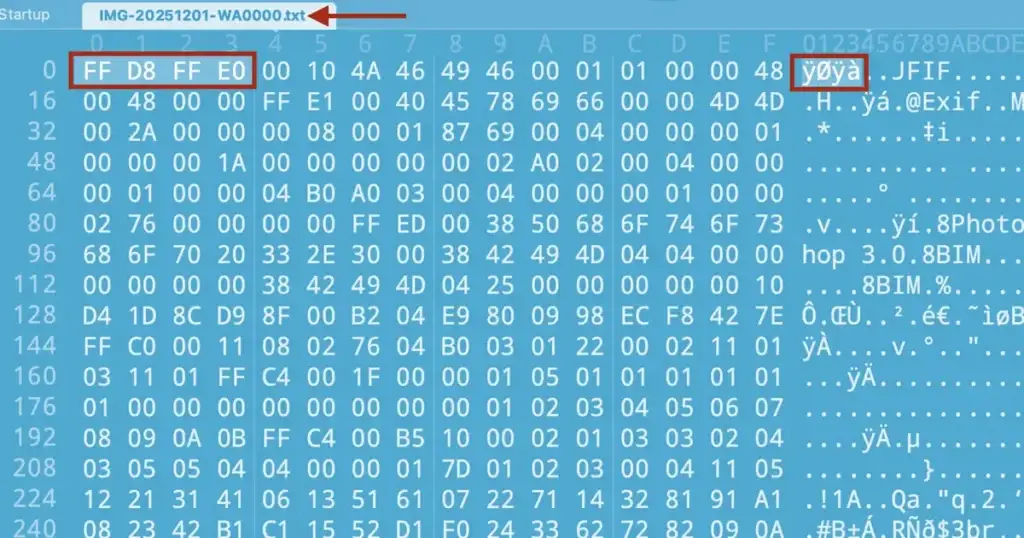

Manipulatie van bestandsextensies

De absolute klassieker om fraude te verbergen, het manipuleren of veranderen van bestandsextensies. Nog steeds maken fraudeurs graag gebruik van deze, soms onderschatte anti-forensische techniek bij financiële fraude. Niet zelden wordt specifiek deze methode toegepast om het gebruik van encryptie te verbergen.

Het bestand in kwestie wordt dan met een gefingeerde weinigzeggende naam voorzien van een andere extensie dan de daadwerkelijke extensie. Hierdoor lijkt het bestand onschuldig en gaat op in de massa van andere bestanden met dezelfde veelvoorkomende extensie. In werkelijkheid gaat het echter om een met encryptie beveiligde frauduleuze administratie.

De meest gangbare computers voor zakelijk gebruik openen bestanden op basis van de bestandsextensie. Dit mislukt vervolgens omdat de applicatie in kwestie het bestandsformaat uiteindelijk niet herkend en een algemene foutmelding genereert.

Naast een bestandsextensie hebben digitale bestanden echter ook een file signature, ook wel file header genoemd. De file signature is voor ieder bestandstype uniek. Een mismatch van de bestandsinhoud ten opzichte van de bestandsextensie is daarom relatief eenvoudig te onderkennen met een digitaal forensisch onderzoek of e-Discovery onderzoek. Het vergelijken van bestandsextensies met de file signatures om afwijkingen te detecteren is een standaard en geautomatiseerd onderdeel van bijna ieder digitaal forensisch onderzoek.

Juridische context en relevantie

- Het versleutelen of onleesbaar maken van data door het toepassen van cryptografische algoritmen is op zich niet strafbaar. Tevens kan een verdachte of gedaagde in een civiele procedure niet worden verplicht om encryptiesleutels af te geven. Een verdachte kan immers niet worden verplicht actief mee te werken aan zijn of haar eigen veroordeling.

- Echter, Artikel 126nba van het Wetboek van Strafrecht gaat over het doorzoeken van geautomatiseerde werken. Hiermee kan mogelijk een derde partij zoals een clouddienst- of e-mail provider waar deze data is opgeslagen of verwerkt, wél worden gedwongen om mee te werken aan decryptie. Dit indien dit technisch mogelijk is en zij nadrukkelijk zelf geen verdachte zijn.

- Manipulatie of vernietiging van logbestanden en meta data kan onder Artikel 350a van het Wetboek van Strafrecht vallen. Onder punt 1 in dit artikel wordt gesteld dat het opzettelijk beschadigen, vernietigen of onbruikbaar maken van elektronisch opgeslagen informatie strafbaar is.

- Net zoals encryptie is steganografie op zich niet verboden. Wel kan het in combinatie met fraude worden gezien als opzettelijke verhulling van een strafbaar feit. Dit kan met name binnen strafzaken leiden tot een verzwarende omstandigheid.

- Financiële fraude zal waarschijnlijk al snel onder de anti-witwas bepalingen van de wetgeving ter voorkoming van witwassen en financiering van terrorisme vallen. Hiervoor geldt een meldingsplicht en als bijvoorbeeld een financiële instelling bewust niet voldoet aan deze meldingsplicht kan dit leiden tot sancties of vervolging.

- In combinatie met financiële fraude of witwassen kan het vernietigen of verhullen van digitale sporen ook leiden tot een verzwarende omstandigheid. Dit kan invloed hebben op de strafmaat. Afhankelijk van de situatie kan het zelfs als een op zichzelf staand strafbaar feit worden gezien.

Conclusie

Anti-forensische technieken vormen een grote uitdaging bij het onderzoeken en bestrijden van financiële fraude. In Nederland bestaat op zich een helder juridisch kader van zowel wetgeving als jurisprudentie. Hieruit blijkt dat het opzettelijk verhullen of vernietigen van digitale sporen kan leiden tot vervolging of strafverzwaring.

Digitaal forensisch onderzoek en digitaal bewijs zijn daarmee niet alleen technisch maar ook juridisch van aard. Alleen met een gedegen en reproduceerbare aanpak kunnen digitale sporen worden omgezet in digitaal bewijs dat standhoudt in de rechtbank.

Het veranderen van bestandsextensies is een klassieke maar nog steeds veel voorkomende en soms onderschatte tactiek. De bestanden lijken hierdoor onschuldig terwijl ze vaak onweerlegbaar bewijs van fraude of kwaadaardige software kunnen bevatten.

Benieuwd hoe jouw organisatie de risico’s op manipulatie en anti-forensische technieken bij financiele fraude kan beperken? Neem dan contact op voor een discreet en vrijblijvend kennismakingsgesprek.